Computer Access Control adalah suatu proses dimana user diberikan akses dan hak untuk melihat sistem, sumber atau informasi. Untuk keamanan komputer, access control meliputi otorisasi, otentikasi, dan audit dari suatu kesatuan untuk memperoleh akses. Access control memiliki subjek dan objek. User (manusia), adalah subjek yang mencoba untuk mendapatkan akses dari objek, Software. Dalam sistem komputer, daftar access control berisi perizinan dan data kemana user memberikan izin tersebut. Data yang telah memiliki izin hanya dapat dilihat oleh beberapa orang dan ini tentunya sudah dikontrol oleh access control.

Hal ini memungkinkan administrator untuk mengamankan informasi dan mengatur hak atas informasi apa saja yang boleh diakses, siapa yang bisa mengakses informasi tersebut, dan kapan informasi tersebut bisa diakses.[1]

Tantangan dalam Access Control [2]

- Berbagai macam tipe user membutuhkan level akses yang berbeda

- Berbagai macam sumber memiliki klasifikasi level yang berbeda

- Bermacam-macam data identitas harus disimpan di tipe user berbeda

- Lingkungan perusahaan berubah secara kontinuitas

Prinsip-prinsip dalam Access Control [2]

-

Principle of Least Privilege: Jika tidak ada sesuatu yang sudah di konfigurasi secara spesifik untuk individu atau kelompok, dimana ia berada, user harusnya tidak bisa mengakses sumber tersebut.

-

Separation of Duties: Memisahkan area yang bertentangan dari tugas yang bertujuan untuk mengurangi modifikasi data yang tidak sah dalam aset atau informasi dari suatu organisasi.

-

Need to Know: Prinsip ini bedasarkan konsep atas individu harus diberikan akses hanya untuk informasi yang mereka butuhkan untuk menjalankan tugas mereka.

Kriteria Access Control [2]

- Tugas (Duties)

- Kelompok (Groups)

- Lokasi (Location)

- Waktu (Time)

- Tipe Transaksi (Transaction Type)

Kategori Access Control [2]

1. Administrative Control

Dietapkan oleh top management dalam suatu organisasi.

Komponen:

- Kebijakan dan Prosedur

- Kontrol Pegawai

- Struktur Pengawasan

- Latihan untuk Security-Awareness

- Testing

2. Physical Control

Mendukung dan bekerja dengan administratif dan technical control untuk menyediakan access control yang benar.

Komponen:

- Pemisahan Jaringan

- Keamanan Perimeter

- Computer Controls

- Pemisahan Area Kerja

- Backup Data

- Cabling

- Zona Kontrol

3. Technical Control

Alat yang digunakan untuk membatasi akses subjek ke objek. Melindungi integritas dan ketersediaan sumber dengan membatasi jumlah subjek yang bisa mengakses objek. Melindungi kenyamanan sumber dengan mencegah penyingkapan ke subjek yang tidak dikenal.

Komponen:

- Akses Sistem

- Akses Jaringan

- Enkripsi dan Protokol

- Proses Audit

- Rancangan Jaringan

**Tipe Access Control ** [2]

-

Preventative: Menghindari munculnya hal-hal yang tidak diinginkan

-

Detective: Mengidentifikasi kejadian tidak diinginkan yang sudah muncul

-

Corrective: Membenahi kejadian tidak diinginkan yang sudah muncul

-

Deterrent: Menghalangi pelanggaran keamanan

-

Recovery: Mengembalikan sumber dan kemampuan

-

Compensative: Menyediakan alternatif ke kontrol lainnya

Ancaman Access Control [2]

- Penolakan Pelayanan (Denial of Service)

- Melimpahnya Penyangga (Buffer Overflows)

- Malfungsi Software (Malicious Software)

- Peretas Kata Sandi (Password Crackers)

- Penipuan (Spoofing / Masquerading)

- Emanasi (Emanations)

- Shoulder Surfing

- Penggunaan Objek Kembali (Object Reuse)

- Data Remanence

- Jebakan (Backdoor / Trapdoor)

- Dictionary Attacks

- Bruteforce Attacks

- Social Engineering

Teknologi Access Control [2]

-

Single Sign-On: Teknologi yang memungkinkan user untuk menginputkan satu perintah untuk mengakses semua sumber di domain jaringan primer dan sekunder

-

Kerberos: Protokol otentikasi yang di desain pada pertengahan 1980 sebagai bagian dari projek MIT Athena. Bekerja bedasarkan kunci kriptografi simetris. Digunakan di sistem UNIX dan menjadi metode otentikasi untuk Windows 2k & 2k3. Standar de-facto untuk jaringan heterogen.

-

SESAME (Secure European System for Application in a Multi-vendor Environtment): Teknologi SSO yang dikembangkan untuk peningkatan kualitas Kerberos. Menggunakan teknik kriptografi simetris dan asimetris untuk melindungi pertukaran data dan untuk mengautentikasi subjek ke sumber jaringan.

-

Security Domain: Sekumpulan sumber yang tersedia untuk subjek (user). Mengacu kepada sekumpulan sumber dengan sistem keamanan yang sama dan dikelola oleh grup yang sama.

-

Thin Clients: Kadang disebut sebagai “Dumb Terminals”. Bedasarkan atas teknologi dimana user harus login terlebih dahulu kedalam server untuk menggunakan komputer dan sumber jaringannya. Menyediakan tipe lain dari akses SSO untuk user, karena user hanya mengautentikasi ke mainframe saja yang kemudian akan memfasilitasi user untuk mengakses ke seluruh data jaringan yang dibutuhkan.

Model Access Control [2]

Susunan yang menjelaskan tentang bagaimana subjek (user) mengakses objek (software). Menggunakan teknologi dan sistem keamanan access control untuk melaksanakan peraturan dan mencapai tujuan.

-

Discretionary Access Control (DAC): Akses kontrol yang bedasarkan atas kemauan pemiliknya. Menggunakan sistem DAC yang memungkinkan pemilik sumber untuk menspesifikasi subjek mana yang bisa mengakses sumber spesifik.

-

Mandatory Access Control (MAC): Model ini sangat terstruktur dan sangat ketat. Askses kontrol ini bedasarkan atas label keamanan yang terlampir di semua objek. User diberi izin keamanan dengan mengklasifikasi subjek (secret, top secret, confidential, dll) dan klasifikasi ini berlaku juga untuk objek.

-

Non Discretionary or Role Based Access Control (RBAC): RBAC bedasarkan atas tugas user dan menggunakan kontrol administrasi sentral untuk memastikan interaksi antara subjek dan objek.

-

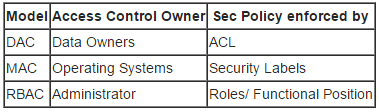

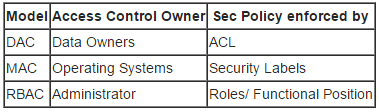

DAC v MAC v RBAC

Sumber: Fundamentals of Information Systems Security/Access Control Systems - Wikibooks, open books for an open world

-

Intent-based Access Control (IBAC) [3][4]: Sebuah sistem access control yang mendeteksi tujuan user meminta akses dengan menjawab pertanyaan mengapa user meminta akses tersebut dan siapa yang meminta akses tersebut. IBAC didesain untuk mencegah ancaman dari dalam dan luar. Merupakan sebuah risk-based access control yang menilai resiko dari akses yang bedasarkan dari maksud yang terdeteksi dan level motivasi terhadap pengeksekusian maksud tersebut.

-

Emotion-based Access Control (EBAC) [5]: Sebuah sistem access control yang mendeteksi emosi user saat meminta akses dengan tujuan untuk menentukan keputusan akses. EBAC menambahkan aspek sensitivitas untuk menganalisis lebih jauh mengenai resiko dari memberikan akses kepada user. Menggunakan teknologi untuk mendeteksi emosi dengan tujuan untuk melengkapi sistem access control dan menggunakan hasil deteksi tersebut untuk menambahkan faktor autentikasi bersamaan dengan identitas user.

-

Attribute-based Access Control (ABAC) [6][7]: Dalam ABAC, akses diberikan tidak bedasarkan dari hak subjek terkait dengan user setelah proses autentikasi, melainkan bedasarkan dari atribut user. User harus membuktikan so-called claims tentang atribut untuk mengakses control engine. Kebijakan ABAC menetapkan bahwa klaim harus terpenuhi agar user bisa mengakses objek. User bisa menjadi anonimus ketika proses autentikasi dan identifikasi tidak terlalu diperlukan.

Teknik Access Control [2]

-

Rule-Based Access Control: Menggunakan peraturan spesifik yang menginidikasi apa yang bisa dan tidak bisa terjadi antara subjek dan objek. Subjek harus mematuhi beberapa paraturan yang sudah tertera sebelum mengakses sebuah objek.

-

Constrained User Interface: Membatasi kemampuan user dengan tidak mengizinkan user untuk meminta beberapa informasi atau memberikan akses untuk membuka sumber sistem yang spesifik.

-

Matrix Access Control: Tabel dari subjek dan objek yang mengindikasi tindakan apa yang subjek lakukan terhadap objek. Teknik ini menggunakan tabel kapabilitas untuk menspesifikasi kemampuan dari sebuah subjek yang berkaitan dengan objek.

-

Content Dependant Access Control: Akses ke sebuah objek bedasarkan konten dari objek tersebut.

-

Context Dependant Access Control: Keputusan akses lebih bedasarkan atas konteks dari kumpulan informasi dari pada tingkat kesensitivan data.

Administrasi Access Control [2]

-

Centralized Access Control: Sebuah kesatuan (departemen atau individual) yang bertanggungjawab untuk mengawasi akses ke semua sumber yang terhubung. Administrasi tipe ini memberikan metode yang konsisten dan seragam untuk mengendalikan hak akses user.

-

Decentralized Access Control: Memberikan pengendalian akses kepada user untuk lebih dekat ke sumber. Sering digunakan oleh manajer yang memberikan akses kontrol kepada karyawannya. Administrasi tipe ini akan lebih mudah untuk menghasilkan perubahan karena tidak hanya satu kesatuan yang membuat perubahan untuk suatu organisasi. Kemungkinan untuk terjadinya sebuah konflik tetap ada karena, manajer dari departemen berbeda bisa saja menerapkan sistem keamanan dan access control yang berbeda.

Access Control Monitoring [2]

Metode untuk melacak siapa saja yang mengakses sumber jaringan yang spesifik.

-

Intruision Detection Systems (IDS): Proses untuk mendeteksi penggunaan yang tidak sah dari sebuah komputer, jaringan, atau infrastruktur telekomunikasi. IDS didesain untuk membantu mengurangi kerusakan yang bisa disebabkan oleh peretasan sistem komputer dan jaringan.

-

Intrusion Prevention System (IPS): Tujuan IPS adalah untuk mendeteksi sesuatu yang buruk (dan mengirimkan peringatan akan hal tersebut) dan tidak mengijinkan lalu lintas dari IDS untuk mengakses target. IPS adalah teknologi pencegah dan proaktif. Sedangkan, IDS adalah sebuah teknologi detektif dan after-the-fact. IPS adalah perluasan dari IDS dan apapun yang menguasai IDS juga menguasai IPS. Lalu, IPS bersifat mencegah dan IDS bersifat detektif.

Referensi

-

What is Access Control? - Definition from Techopedia (Definition of Access Control) [Tanggal Akses: 18 Desember 2016]

-

Fundamentals of Information Systems Security/Access Control Systems - Wikibooks, open books for an open world (Fundamentals of Information Systems Security / Access Control Systems) [Tanggal Akses: 18 Desember 2016]

- Abdulaziz Almehmadi and Khalil El-Khatib, “On the Possibility of Insider Threat Prevention Using Intent-Based Access Control (IBAC)”, Systems Journal, IEEE , vol. PP, no. 99, pp. 1, 12, doi: 10.1109/JSYST.2015.2424677 URL: IEEE Xplore Full-Text PDF: [Tanggal Akses: 18 Desember 2016 ; Melalui: Computer access control - Wikipedia]

- Abdulaziz Almehmadi “Insider Threats Meet Access Control”, URL: https://www.amazon.com/gp/aw/d/1539772012/ref=mp_s_a_1_1?ie=UTF8&qid=1477837714&sr=8-1&pi=AC_SX280_SY350_FMwebp_QL65&keywords=almehmadi&dpPl=1&dpID=518-g2uTc0L&ref=plSrch [Tanggal Akses: 18 Desember 2016 ; Melalui: Computer access control - Wikipedia]

- Abdulaziz Almehmadi and Khalil El-Khatib. 2013. “Authorized! access denied, unauthorized! access granted”. In Proceedings of the 6th International Conference on Security of Information and Networks (SIN '13). [Melalui: Computer access control - Wikipedia ; Tanggal Akses: 18 Desember 2016]

- Jin, Xin, Ram Krishnan, and Ravi Sandhu. “A unified attribute-based access control model covering dac, mac and rbac.” Data and Applications Security and Privacy XXVI. Springer Berlin Heidelberg, 2012. 41–55. [Melalui: Computer access control - Wikipedia ; Tanggal Akses: 18 Desember 2016]

- Hu, Vincent C.; Ferraiolo, David; Kuhn, Rick; Schnitzer, Adam; Sandlin, Kenneth; Miller, Robert; Scarfone, Karen. “Guide to Attribute Based Access Control (ABAC) Definition and Considerations” [Melalui: Computer access control - Wikipedia ; Tanggal Akses: 18 Desember 2016]